스팸 및 악성 메일 위협 유형

인터넷 메일 시스템은 개인, 기업, 학교, 기관 등 다양한 곳에서 상호간 커뮤니케이션을 위한 중요한 서비스이다. 인터넷 이메일 서비스가 중요한 커뮤니케이션 수단으로 이용되는 만큼 이를 악용한 사이버 공격 사례와 정상적인 서비스 이용을 방해하는 광고성(Spam Mail)성 메일도 늘어나고 있다. 이러한 사이버 공격과 광고성 메일은 기존보다 고도화, 지능화되고 있어 이를 막기 위한 기술과 서비스가 필요한 실정이다. 아래는 스팸 및 악성 메일과 관련된 용어와 위협 유형이다.

(1) 용어

가. 스팸메일

: 불특정을 대상으로 보내는 광고성 메일. 최근 빅데이터 및 인공지능을 이용하여 특정 대상에 대해 발송하기고 하기만 기본적으로 불특정을 대상으로 함. 악의적인 목적은 갖고 있지 않지만, 다량 발송될 경우 정상적인 메일 서비스를 이용하기 어렵게 만드는 특징을 가짐.

나. 스피어피싱 메일

: 특정 대상을 타겟으로 이메일 계정을 해킹, 개인정보 및 특정정보를 빼내기 위해 메일 내 악성코드 삽입 및 악성URL을 첨부한다. 특정 대상을 속이기 위해 통칭 사회공학기법을 이용하여 공격 대상자가 신뢰할 수 있는 방법에 대해 분석하고 공격 대상자가 의심 없이 신뢰할 수 있도록 특정 기관이나 사이트를 사칭하여 위장한다.

다. 스푸핑(스캠)

: MAC 주소, IP 주소 등의 정보를 위장하여 접근 제어를 우회하는 방식으로 공격대상을 속인 후 가짜 웹사이트에서 개인정보를 입력하도록 유도

라. 스피어피싱

: 불특정 다수의 개인정보를 빼내는 일반적인 피싱에서 한 단계 진화해 특정인을 타겟으로 이메일 계정을 해킹, 개인정보 및 특정정보를 빼내는 공격

마. 스니핑

: 네트워크 상에서 다른 사람의 패킷을 엿보는 행위로 IT, 패스워드 등의 주요 정보를 탈취하는 등의 공격방식

바. 파밍

: 피싱의 진화한 형태로 악성코드 감염 PC를 조작해 사용자가 정상적인 홈페이지가 아닌 피싱 사이트로 접속하도록 유도하여 정보 탈취하는 수법

사. 서비스거부 공격(Dos) / 분산서비스거부 공격(DDos)

: 특정 메일서버를 대상으로 정상적이지 않은 변조된 패킷을 보내거나 다량의 에이전트를 둔 공격자가 다량의 패킷을 보내 정상적인 서비스를 이뤄지지 못하게 하는 수법.

아. 메일폭탄 (Mail bomb)

: 상대방에게 피해를 줄 목적으로 한꺼번에 또는 지속적으로 대용량의 전자우편을 보내 시스템에 고장을 일으키는 수법.

(2) 공격 유형

이메일을 이용한 사이버 공격은 대체적으로 사회공학기법을 기반으로 공격 대상자가 신뢰할 수 있도록 속여 공격을 수행한다. 아래의 유형은 사회공학기법을 전제로 공격자들이 수행하는 공격에 대해 분류해본다.

가. 단순 사칭

단순 사칭은 앞서 언급한 사회공학기법을 이용하여 공격대상자가 신뢰할 수 있을만한 매체. 인물로 사칭하여 공격자가 원하고자하는 정보 또는 파일 전송을 유도하는 유형이다. 예컨대 코로나 팬데믹 상황에서 국가에서 재난지원금을 지원한다는 사실을 인지하고 공격대상자의 개인정보 탈취를 위해 대상자에게 금옹기관임을 사칭하고 재난지원금 신청을 위한 개인정보를 메일 답변을 이용하여 취득하는 유형이다.

나. 악성 첨부파일 설치 및 유도

악성 첨부파일 설치 및 유도 기법은 공격대상자가 메일 본문내 삽입된 악성 첨부파일을 실행하여 공격 대상자의 PC의 개인정보를 취득하거나 특수 목적을 수행하기 위한 기법이다. 예컨대 공격대상자가 공격자가 보낸 메일을 무심코 실행하여 PC내부에 있는 중요정보 파일이 유출되거나 스파이웨어를 통한 정보유출, 공격자가 특정 대상을 공격하기 위한 DDos에이전트로 선정되는 피해를 입을 수 있는 유형이다.

다. 악성 URL을 통한 정보입력 요구

악성 URL을 통한 정보입력 요구는 공격대상자가 제작한 악성 사이트(URL)를 공격대상자 메일 본문에 첨부하여 대상자가 악성 사이트에 개인정보 및 중요정보를 입력하게 유도하는 유형이다. 예컨대 앞서 설명한 가. 단순 사칭에서 더 발전하여 공격자는 특정 신뢰하는 사이트(포털사이트, 정부 및 금융기관, 기업 등)을 사칭한 사이트를 제작하고 유포하여 해당사이트에 접속하여 정보 입력을 유도하는 방식으로 공격대상자에게 신뢰감을 주거나 의심을 해소할 수 있게 한다는 특징이 있다. 또한 단축 URL 또는 유사한 URL을 이용하여 특정 사이트임을 의심하게 만든다.

라. 악성 애플리케이션 설치 유도

악성 애플리케이션 설치 유도는 최근 스마트폰 이용 급증으로 스마트폰 내부에 각종 정보와 스마트폰에 내장된 기능을 탈취하기 위한 목적을 갖고 있다. 주로 악성 애플리케이션 설치 경로가 담긴 URL 클릭을 유도하여 대상자가 설치를 수행하면 대상자의 스마트폰의 정보뿐만 아니라 스마트폰 내에 있는 각종 센서 및 모듈(Camera, GPS, MIC)을 이용하여 사용자의 현재 상태 감시도 수행 가능하다.

마. 서비스거부 공격

서비스거부 공격은 공격대상자의 정보 및 특수 목적 수행을 위한 유형보다는 사용자의 정상적인 메일 서비스 이용을 방해하기 위한 기법이다. 예컨대 공격대상자 A가 업무용도로 사용하는 메일을 정상적인 업무를 수신하지 못하도록 지속적으로 메일을 발신하는 폭탄메일(Mail bomb)을 발신하거나 기업 내 이용하는 메일 서버가 정상적인 서비스를 운용하지 못하도록 패킷의 크기, 위치 등을 변조하는 서비스거부공격(Dos) 공격을 수행하는 유형이다.

스팸 및 악성 메일 차단 이론

(1) 발/수신자 IP 리스트 기반 차단

: 대부분의 공격자는 본인의 IP를 숨기고 타인의 IP를 이용하거나 우회하여 불법 메일을 발송한다. 공격에 사용된 IP List를 차단하거나 송/수신자에게 질의하여 적법한 이용자인지 판단하여 차단하는 이론이다.

(2) SMTP 송/수신 패킷 기반 (Dos or DDos 방지)

: MUA – MTA, MTA – MTA 간 메일을 송/수신할 때 프로토콜로 공격자는 메일 서버를 무력화하기 위해 위/변조된 패킷을 전송하거나 대량의 패킷을 전송한다. 해당 프로토콜에서의 패킷 시도 횟수를 차단하고 세션을 종료시켜 Dos/DDos를 방지하기 위한 이론이다.

(3) 메일 발/수신 횟수 기반 (mail bomb 차단)

: 이메일 공격 기법 중 다량의 메일을 전송하여 정상적인 서비스를 방해하는 ‘Mail Bomb’ 공격이 있다. 해당 공격을 차단하기 위한 이론으로 일정 시간동안 특정 메일의 메일의 발/수신 횟수를 제한하여 차단하는 이론이다. 앞선 패킷 기반과 차이점은 해당 이론은 정상적인 메일이라도 특정 횟수 이상의 메일이 송수신되면 차단하는 원리이다.

(4). 본문내 악성 URI 리스트 기반 차단

: 본문내 첨부된 악성 URL은 악성 앱 또는 악성 프로그램 설치를 유도하거나 특정 사이트를 위장하여 정보를 요구한다. 해당 악성 URL을 차단하기 위해 SURBL List로 차단하거나 단축 URL과 같이 위장한 URL을 리다이렉션하여 진위여부를 판별하는 이론이다.

(5) 발송자 무결성 검증 기반 차단(인증서 기반)

: 해커는 메일을 위조하거나 변조하여 전송한다는 이론을 바탕으로 메일 송/수신간 메일 헤더에 개인 인증서를 포함하여 전송하고 수신자가 키를 이용하여 확인하여 메일의 무결성을 확인하는 이론이다. 해당 이론을 바탕으로 수신자는 수신 받은 메일이 적법한 사용자가 보낸 메일인지 확인할 수 있는 이론이다.

(6) 첨부파일내 바이너리, 문자열, 패턴 탐지 기반

: 첨부파일내 악성코드가 포함된 프로그램을 탐지하기 위해 파일의 바이너리, 문자열, 패턴을 탐지하여 사용자가 수신하기 이전에 악성프로그램을 탐지하고 악성요소를 무해화(CDR)하는 이론. 해당 원리를 통해 악성코드가 삽입된 프로그램이 탐지되거나 무해화 되기 때문에 사용자는 실수로 해당 파일을 실행하더라도 피해를 최소화 할 수 있다.

(7) 본문 키워드 탐지 기반

: 스팸 또는 스미싱에서 자주 사용되는 키워드의 리스트를 지정하여 탐지 및 차단하는 이론이다. 해당 이론을 이용하면 ‘광고’, ‘금융’, ‘배팅’ 등 키워드를 필터링하여 차단하게 된다. 해당 이론은 정상적인 메일에서도 차단될 수 있기 때문에 스팸 또는 악성 이메일을 분석하여 지정하는 것이 중요하다.

(8) 문자 포맷 기반

: 문자 포맷 기반은 특정 문자 포맷 이외에 수신되는 메일은 차단하는 이론이다. 예를 들어 업무상 한국어 또는 영어로 이러진 메일만 수신한다면 UTF-8과 EUC-KR 필터링을 제외한 모든 문자열로 수신된 메일은 차단하여 방지하는 이론이다.

(9) 발신자 도메인 기반

: 공격자는 자신의 메일 도메인을 위/변조하거나 자신의 임의로 만든 신뢰성 없는 메일 서버를 이용하여 공격함을 감안하여, 발신자가 전송하는 도메인(ex. @naver.com, @gmail.com)을 기반으로 허용/차단 리스트 기반으로 차단하는 이론. 기업에서 특정 도메인으로만 메일을 수신하는 경우에 해당 원리를 통해 신뢰성 없는 메일 수신을 방지할 수 있다.

대표적인 스팸 및 악성메일 차단기법

(1) RBL(Real Time Blocking List, 실시간 스팸 차단 리스트) # A.K.A DNSBL(DNS BlockList)

- 국내외 스팸 대응 기구로부터 다양한 스팸 관련 정보를 취합하고 분석하여 국내 메일서버 운용 기관과 실시간으로 공유함으로써 스팸을 차단한다. 그 밖에도 이메일 스팸 차단 시스템으로는 이메일 스랩 시스템 구축, 발신자 정책 프레임워크(SPF) 보급 확대 등이 있다.

- 이메일 수신시 간편하게 스팸여부를 판단하여 차단할 수 있도록 제공되는 스팸발송에 이용되는 IP 리스트를 말하며, 대체로 DNS Lookup을 통해 확인하는 방식을 이용하므로 DNSBL(DNS-based Blackhole List)이라고도 함

- RBL은 1997년 Paul Vixie에 의해 최초로 만들어졌으며, 현재는 MAPS RBL, SPEWS, ORBS, Spamhaus Block List, SORBS 등 다양한 유형의 RBL이 전 세계적으로 서비스되고 있음

- 국내에는 KISA-RBL 존재

- 총 3등급으로 구성되며, 등급이 높을수록 스팸의 양은 커지지만 오탐(False Positive)의 가능성도 높아짐.

- KISA-RBL은 이메일 수신량이 1일 10만 통 이하인 곳에서만 이용할 수 있으며, 이메일이 수신될 때마다 KISA-RBL 에 직접 쿼리 하여 확인하는 방법입니다.

- KISA 제공 메일서버 (qmail, sendmail, postfix, Exchange Server)

※ KISA 불법스팸대응센터 (https://www.spamcop.or.kr/rbl/sub1.do)

(1) SURBL (Spam URI Real-time Blocklist)

: 메일 본문에 포함된 인터넷 식별자(URI)를 차단하기 위해 사용되는 목록.

- 스팸 발송자의 주소를 차단하는 것이 아닌 본문에 포함된 URI와 SURBL List와 비교하여 메시지를 차단하는 기술.

(2) White Domain

- 정상적으로 발송하는 대량 이메일이 RBL이력으로 간주되어 차단되는 것을 방지하기 위하여, 사전에 등록된 개인이나 사업자에 한하여 국내 주요 포탈사이트로의 이메일 전송을 보장해주는 제도. ( 무료 )

- 단, White Domain으로 등록되었다 하더라도 이후 모니터링을 통해 RBL이력발송 사실이 확인되면, 즉각 차단 조치 되며 White 리스트에서도 삭제될 수 있음.

- 기존에 개별 포탈에서 'IP 등록제', 'IP 실명제'등의 이름으로 운영해오던 것을 2006년 9월 1일부로 KISARBL이 등록접수/관리/운영을 통합한 것이므로, KISARBL에 White Domain으로 등록하게 되면, 여러번 별도로 등록할 필요없이 참여하고 있는 포탈사이트에 동시에 등록됨 .

- 단 , 개인의 경우에는 일부 포탈사이트에서 자사의 정책상 등록을 허용하지 않습니다.

(3) SPF(메일서버등록제, Sender Policy Framework)

- 메일서버 정보를 사전에 DNS에 공개 등록함으로써 수신자로 하여금 이메일에 표시된 발송자 정보가 실제 메일서버의 정보와 일치하는지를 확인할 수 있도록 하는 인증기술

- 대다수 스팸발송자가 자신의 신원을 감추기 위하여 발송자 주소나 전송경로를 허위로 표기하거나 변경하는 경우가 많다는데 착안

- 인증절차

- 발신자 : 자신의 메일서버 정보와 정책을 나타내는 SPF 레코드를 해당 DNS에 등록

- 수신자 : 이메일 수신시 발송자의 DNS에 등록된 SPF 레코드를 확인하여 해당 이메일에 표시된 발송IP와 대조하고 그 결과값에 따라 수신여부를 결정 (메일서버나 스팸차단솔루션에 SPF 확인기능이 설치되어 있어야 함)

- KISA 제공 메일서버 (qmail, sendmail, postfix, Exchange Server)

- 질의 결과 의미

- Pass : 발송이 허용된 호스트

- Fail : 발송이 허용되지 않은 호스트

- SoftFail: 발송이 허용되지 않은 호스트지만 과도기임 (사용자 판단)

- Neutral : 명시적으로 유효하다고 말할 수 있는 것이 없음 (일치 항목 없음)

- TempError : 메일 수신 서버에서 SPF 확인 시 문제 발생 (일시적 오류)

- PermError : 발송 도메인에 출판된 SPF 레코드 값의 오류 발생 (영구 오류)

- None SPF : 레코드가 존재하지 않음

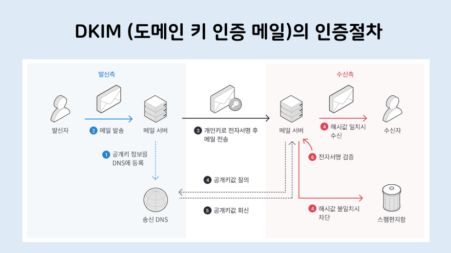

(4) DKIM(도메인 키 인증 메일, Domain Keys Identified Mail)

- 디지털 서명(개인 키)을 웹메일 헤더에 삽입하여 발신자의 도메인의 위변조 여부를 확인하고 정상 메일 여부를 식별할 수 있도록 검증하는 발신 도메인 인증 기술

- 발신자는 사전에 자신의 DNS에 공개 키를 등록하고, 메일을 보낼 때 자신의 개인 키로 전자서명하여 전송.

- 이후, 수신자 측에서 DNS로부터 얻은 공개 키를 이용하여 수신된 웹메일에 삽입되어 있는 키와 일치하는지 확인 한 후에 수신 및 차단

(5) DMARC(도메인 기반 이메일 인증, Domain-based Message Authenticaion, Reportiong &Conformance)

- SPF(메일서버 등록제)와 도메인 키 인증 메일(DKIM)을 활용하여 정당한 발신자인지 구분하는 기술.

- 또한, DMARC 정책 처리 결과를 보고서로 발송하는 기술.

- 또한, 어떠한 메일이 통과 OR 미통과 되었는지 처리 결과 피드백 발송.

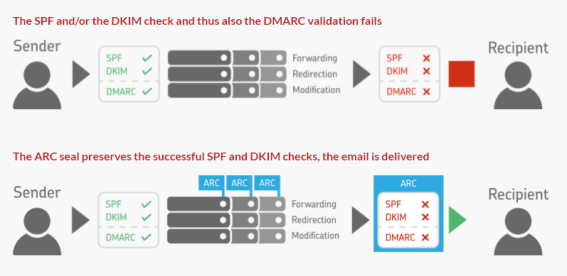

(6) ARC(Authenticated Received Chain) * RFC 8617 문서 참고

- 기존의 DMARC는 메일링 리스트와 같이 중간 서버를 경유하여 전송하는 경우 SPF, DKIM과 DMARC를 검증하지 못해 정상적인 메일도 차단하게 됨.

- ARC는 DMARC의 문제점을 해결하기 위해 ARC 인증을 통해 각 중간서버에도 인증결과를 전달하여 인증 결과에 따른 차단을 수행하게 됨.

ARC 인증은 메일 헤더에 3가지를 전송함. 메일 헤더에 포함되는 3가지는 아래와 같음.

가. ARC- Authentication-results (AAR)

: 인스턴스 번호(i)와 SPF, DKIM, DMARC 검사 결과를 캡슐화 하는 헤더.

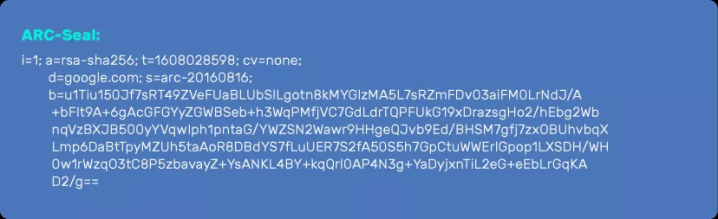

나. ARC-Seal (AS)

:인스턴스 번호(I)와 ARC 인증에 대한 서명 정보를 포함하는 헤더. (기존의 DKIM 서명보다 더 간단한 버전)

다. ARC-Message-Signature (AMS)

:인스턴스 번호(i)와 DKIM 서명과 유사하게 모든 것을 포함하는 헤더.

악성메일 차단 이론에 따른 차단 기법 및 기술

| 순 번 | 종 류 | 내 용 (대처방안) |

| 1 | 발/수신자 IP 리스트 기반 차단 | - White/Black List 기반 사용자 지정 차단. - SPF 질의형 차단 - 등록된 RBL List 기반 차단. - 송수신 IP 국가지정 차단. |

| 2 | SMTP 송/수신 패킷 기반 (Dos or DDos 방지) | - STMP 프로토콜 인증 시도 횟수 제한. |

| 3 | 메일 발/수신 횟수 기반 (mail bomb 차단) | - 메일 송/수신 횟수 제한. |

| 4 | 본문내 악성 URI 리스트 기반 차단 | - SURBL List 기반 악성 URI 차단. - 리다이렉션을 통한 URL 검증. |

| 5 | 발송자 무결성 검증 기반 차단(인증서 기반) | - DKIM 상호간 인증서 기반의 무결성 검증. - SPF, DKIM이 혼합된 DMARC 검증. - ARC 기반의 미들서버 이용 문제 해소. |

| 6 | 첨부파일내 바이너리, 문자열, 패턴 탐지 기반 | - 첨부파일 크기 및 확장자 제한 - 첨부파일 분석(YARA 규칙) 및 데이터 데이터 무해화 (CDR) ※ YARA 규칙 :문자열이나 바이너리 패턴을 기반으로 악성코드를 검색하며 이러한 악성코드를 분류할 수 있게 하는 도구. C/python 문법으로 YARA Rule 작성. |

| 7 | 본문 키워드 탐지 기반 | - 본문 키워드 블랙리스트 및 화이트리스트 기반 탐지 및 차단 |

| 9 | 문자 포맷 기반 | - 메일 문자 포맷(UTF-8, EUC-KR) 등 허용 및 차단 문자 포맷 지정. |

| 10 | 발신자 도메인 기반 | - 화이트/블랙리스트 도메인 지정(IP 차단 기법과 유사) |

참고사이트

[1] Your Comprehensive Guide to Authenticated Received Chain (ARC) System for DMARC

https://powerdmarc.com/what-is-arc-authenticated-received-chain/

[2] RFC8617

https://tools.ietf.org/id/draft-ietf-dmarc-arc-protocol-18.html

[3] SPF 판정 개념(pass, fail, soft-fail, invalid, none, neutral, temperror, permerror)

https://blog.naver.com/hrcrro7rzr/222012962939

누락된 레퍼런스가 존재합니다. 혹시 본인의 창작물이 게시되지 않았다면 피드백 주시면 바로 반영하도록 하겠습니다.

※ 본 게시글의 정보가 잘못 되었거나 부족한 부분에 대한 피드백을 환영합니다.

* CopyRight 2022. Jay Park All rights reserved.

'ETC > ETC' 카테고리의 다른 글

| [Contest] 2022 국방 데이터 활용 경진대회에 참가하다 - 국방 단어교정 체계 (0) | 2022.09.18 |

|---|---|

| [Software] Visual Studio Code 활용 이야기 (0) | 2022.08.29 |

| [E-Mail] 이메일 시스템 구조 및 용어 정리 (0) | 2022.03.01 |

| [E-Mail] Telnet과 OpenSSL을 이용한 SMTP 메일 발송 (0) | 2022.02.03 |

| [Math] 진법변환 (2진수, 8진수, 10진수, 16진수) (0) | 2021.09.27 |